Хакването на CCleaner се оказа по-сериозно от първоначалните предположения

Наскоро стана ясно, че хакери са успели да вкарат зловреден код в CCleaner, но постепенно изникват плашещи подробности. Изглежда зловредният код е достигнал до поне 20 машини от внимателно подбран списък на технологични компании. Досега нямаше доказателства, че някой от първоначално заразените компютри е получил втора част на зловредния софтуер, но информация получена от command-and-control сървър, управляван от хакерите, показва друго. От общо 700,000 заразени компютри, 20 принадлежали на големи технологични компании са получили и вторият етап на зловредния код, сочи анализ на Talos Group.

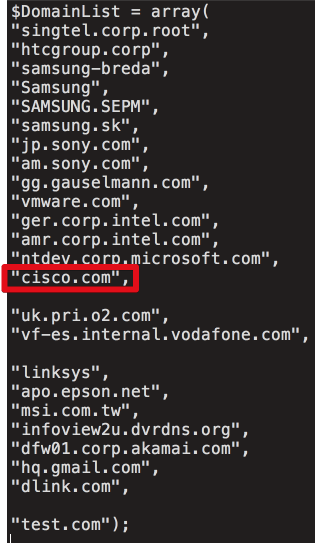

Задната врата в CCleaner е била отворена в продължение на 31 дена, втората част от атаката е извършена между 12 и 16 септември и засяга машини на Cisco, Microsoft, Gmail, VMware, Akamai, Sony и Samsung. Към момента няма яснота още колко машини са засегнати от втората фаза на атаката, която използва изцяло различна контролна мрежа. Кодът е сложен и съдържа трети етап, който „не използва файлове“, сочи анализа на Talos. Той се инжектира директно в системната памет на компютъра, без да бива записан на диска.

Задната врата в CCleaner е била отворена в продължение на 31 дена, втората част от атаката е извършена между 12 и 16 септември и засяга машини на Cisco, Microsoft, Gmail, VMware, Akamai, Sony и Samsung. Към момента няма яснота още колко машини са засегнати от втората фаза на атаката, която използва изцяло различна контролна мрежа. Кодът е сложен и съдържа трети етап, който „не използва файлове“, сочи анализа на Talos. Той се инжектира директно в системната памет на компютъра, без да бива записан на диска.

За Ars Technica, специалист от Talos споделя следното: „При преглед на софтуерния пакет се установява, че е много добре разработен.“ и „Това е някой, който е похарчил много пари и е работил с много разработчици, за да го усъвършенства. Ясно, е че който и да го е създал, го е използвал и преди, а е много вероятно да го използва и отново.“

Първата фаза на зловредния код е събрала широк асортимент от информация за заразените компютри, включително списъци с инсталираните програми, всички работещи процеси, версия на операционната система, хардуерна информация, това дали потребителят разполага с административни права и домейн и хост имената асоциирани със системата. От Talos съветват потребителите, които са инсталирали 32-bit версия на CCleaner 5.33.6162 или CCleaner Cloud 1.07.3191 да форматират дисковете си.

Talos и Kaspersky Lab са открили, че част от зловредния код съвпада с този използван от хакерската група APT 17, позната и като Group 72. учените свързват групата с хора в Китай. Все пак е възможно нарочно да са оставени подобни следи, които да подведат разследващите. Случилото се CCleaner е поне третата подобна атака през последните два месеца, която засяга разработчици на легитимен софтуер.

А ето какво се е случило и е известно

Хакерите са имали достъп до цифровият подписващ сертификат и инфраструктурата за разпространение на софтуерно приложение CCleaner, което има над 2 милиона изтегляния. В продължение на 31 дни те са работили незабелязано и само за четири от тези дни са заразили 700,000 компютъра. От този огромен брой, малка част са получили втората фаза на зловредния код, който учените все още не могат да разберат. Изглежда историята все още не е приключила.

Източник: Ars Technica